تا بهحال، هکرها در حال کمین هستند و احتمالاً برای استفادهٔ بعدی در انتظارند.

هزاران روتر ایسوس هک شدهاند و تحت کنترل یک گروه مظنون دولتی چین قرار دارند؛ این گروه هنوز اهداف خود برای این نفوذ گسترده را فاش نکرده است، پژوهشگران گفتند.

این حمله هکگری عمدتاً یا بهصورت انحصاری بر هفت مدل از روترهای ایسوس متمرکز است؛ تمام این مدلها دیگر توسط سازنده پشتیبانی نمیشوند و بنابراین دیگر بهروزرسانیهای امنیتی دریافت نمیکنند، پژوهشگران از SecurityScorecard گفتند. تا بهحال، واضح نیست که مهاجمان پس از بهدستگیری کنترل این دستگاهها چه میکردند. SecurityScorecard این عملیات را «WrtHug» نامیده است.

پنهان ماندن از رادار

SecurityScorecard اظهار کرد که گمان میکند دستگاههای بهدستآمده بهطور مشابهی با دستگاههای موجود در شبکههای ORB (جعبه رله عملیاتی) استفاده میشوند؛ هکرها عمدتاً از این شبکهها برای انجام جاسوسی و مخفی نگهداشتن هویت خود بهره میبرند.

«دسترسی به این سطح میتواند به عامل تهدید اجازه دهد تا از هر روتر بهدستآمده بهخواستهٔ خود استفاده کند»، SecurityScorecard گفت. «تجربهٔ ما با شبکههای ORB نشان میدهد که دستگاههای بهدستآمده معمولاً برای عملیات مخفی و جاسوسی به کار میروند، بر خلاف حملات DDoS و سایر انواع فعالیتهای مخرب آشکار که معمولاً در باتنتها مشاهده میشوند».

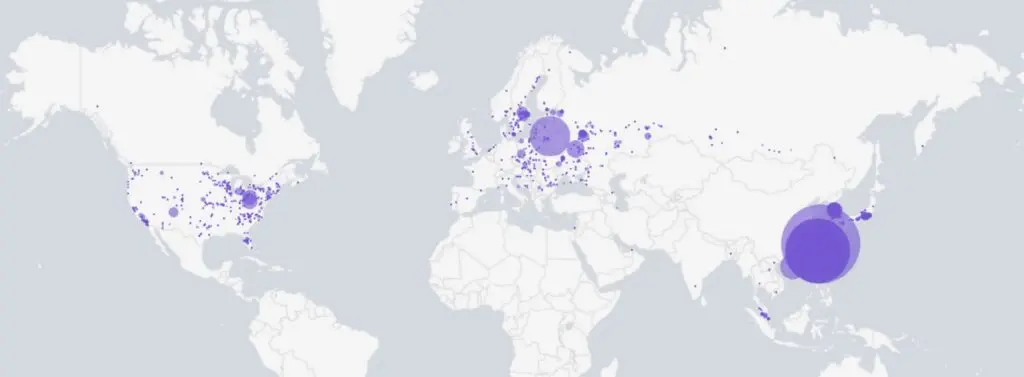

روترهای بهدستآمده عمدتاً در تایوان متمرکز هستند و خوشههای کوچکتری در کرهٔ جنوبی، ژاپن، هنگکنگ، روسیه، مرکز اروپا و ایالات متحده وجود دارد.

دولت چین سالها در ساخت شبکههای عظیم ORB متهم شده است. در سال ۲۰۲۱، دولت فرانسه به کسبوکارها و سازمانهای ملی هشدار داد که گروه تهدید APT31 — یکی از فعالترین گروههای تهدید چین — پشت یک کمپین حملهٔ بزرگ قرار دارد که از روترهای هکشده برای انجام شناسایی استفاده میکند. سال گذشته، حداقل سه کمپین مشابه که توسط چین راهاندازی شدهاند، بهعموم رسیدهاند.

هکرهای دولتی روسیه نیز در انجام همین کار شناسایی شدهاند، هرچند بهطور کمتر. در سال ۲۰۱۸، عوامل کرملین بیش از ۵۰۰٬۰۰۰ روتر دفاتر کوچک و خانگی را با بدافزار پیشرفتهای نامگذاریشده VPNFilter آلوده کردند. یک گروه دولتی روسیه نیز بهطور مستقل در عملیاتی که در یکی از حملات روترهای سال ۲۰۲۴ گزارش شده بود، مشارکت داشت.

روترهای مصرفی مکان مخفیپذیری ایدهآل برای هکرها محسوب میشوند. این دستگاههای کمقیمت اغلب نسخههای لینوکسی را اجرا میکنند که میتوانند بدافزاری را میزبانی کنند که بهصورت پسزمینه فعالیت میکند. سپس هکرها به این روترها وارد میشوند تا فعالیتهای مخرب را انجام دهند. بهجای آنکه این ارتباطها از زیرساختها و آدرسهای IP شناختهشده بهعنوان مخرب شروع شوند، این اتصالات از دستگاههای ظاهراً بیخطر با آدرسهای با اعتبار معتبر میآیند، که این امر اجازه میدهد از فیلترهای امنیتی عبور کنند.

در طول فرایند آلودگی WrtHug، دستگاهها یک پنجرهٔ گفتگویی بر روی دستگاههای متصل باز میکنند که به کاربران دستور میدهد گواهی TLS خودامضا را نصب کنند. روترهای ایسوس، همانند بسیاری از دیگر سازندگان، بهصورت پیشفرض از کاربران میخواهند چنین گواهیهایی را بپذیرند تا ارتباطات میان کاربر و دستگاه هنگام استفاده از واسط وبمحور مدیریت رمزنگاری شود. چون کاربران عادت دارند این درخواستها را تأیید کنند، به ندرت چیزی مشکوک میپسندند. گواهیهای خودامضا با مشخصات TLS منطبق نیستند، زیرا اعتبارسنجی کاربران امکانپذیر نیست و راهی برای سحب گواهیها پس از شناسایی بهعنوان مخرب وجود ندارد.

کمپین WrtHug از قابلیت ارائهشده توسط AICloud بهره میبرد؛ سرویس اختصاصی ایسوس که به کاربران اجازه میدهد از طریق اینترنت به فایلهای ذخیرهشده روی دستگاههای محلی دسترسی پیدا کنند.

تا کنون، پژوهشگران SecurityScorecard هیچ رفتار پس از بهرهبرداری از روترهای آلودهای را مشاهده نکردهاند. مری کریم، مهندس جمعآوری سیگنالها در SecurityScorecard، در یک مصاحبه نوشت:

ما هنوز مشاهده نکردهایم که عامل تهدید باری مخرب بر روی این دستگاهها رها کرده باشد، اگرچه دسترسی ما برای مشاهده این موضوع محدود است، چرا که برای اینکار نیاز به بهدست آوردن یک دستگاه بهدستآمده و بررسی مستقیم آن داریم. موارد گزارشی وجود دارد که در آن باینریهای موقت برای انجام تغییرات در سطح هسته رها شدهاند و سپس پس از یک بار راهاندازی مجدد خود را پاک کردهاند؛ بهطوری که تنها پیکربندی تغییر یافتهٔ مورد نیاز باقی میماند. همچنین ممکن است عامل هیچ باری را استفاده نکرده و با بهرهگیری از آسیبپذیریها مستقیماً تغییرات سیستمعامل ایجاد کرده باشد (اینگونه تغییرات با آسیبپذیریهای مشاهدهشده در این کمپین امکانپذیر است). بهطور کلی، هنوز زود است که زنجیرهٔ دقیق آلودگی که به نتیجهٔ نهایی یا نتایج پساز‑بهرهبرداری منجر میشود، تعیین کنیم؛ آنچه مشاهده کردیم دسترسی سطح بالا است که امکان تعویض گواهی و دیگر امتیازهای سطح مدیریتی را فراهم میکند. اگر اجازه دهم نکتهای دیگر اضافه کنم، بهدست آوردن دسترسی مدیریتی به دستگاه در همان سطح صاحب دستگاه، امری بسیار مهم است و نباید دستکم گرفته شود، چرا که این هدف اصلی اکثر عاملان تهدید در بیشتر کمپینهای نفوذ است.

آیا من آلودهام؟

مدلهای روتر ایسوس که SecurityScorecard میداند هدف قرار گرفتهاند عبارتند از:

- روتر بیسیم ایسوس 4G‑AC55U

- روتر بیسیم ایسوس 4G‑AC860U

- روتر بیسیم ایسوس DSL‑AC68U

- روتر بیسیم ایسوس GT‑AC5300

- روتر بیسیم ایسوس GT‑AX11000

- روتر بیسیم ایسوس RT‑AC1200HP

- روتر بیسیم ایسوس RT‑AC1300GPLUS

- روتر بیسیم ایسوس RT‑AC1300UHP

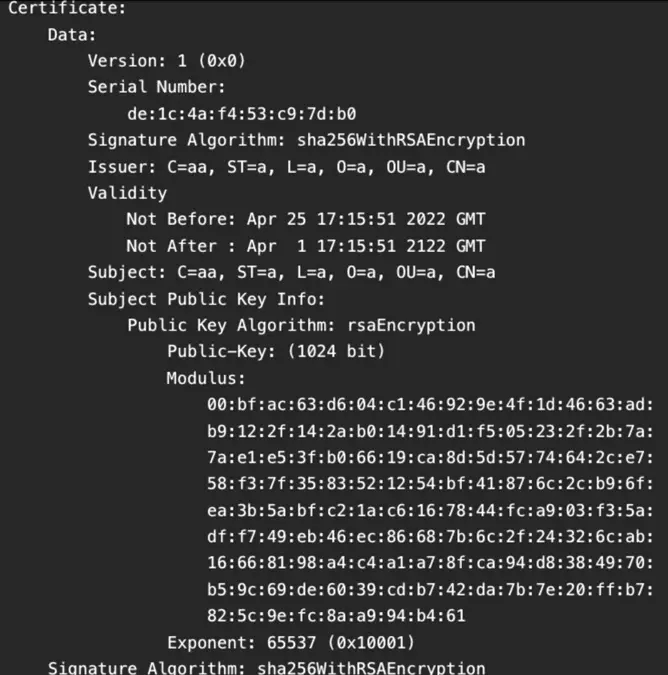

سادهترین راه برای تشخیص اینکه آیا یک روتر بهدستآمده است یا نه، بررسی گواهی خودامضا است؛ این کار میتواند با پیروی از دستورالعملهای موجود در اینجا انجام شود. گواهیای که مهاجمان استفاده میکنند، سال انقضای ۲۱۲۲ را دارد؛ بازهٔ زمانی طولانیای که گواهیهای معتبر هرگز ندارند. هم صادرکننده و هم موضوع در گواهی به صورت CN=a,OU=a,O=a,L=a,ST=a,C=aa فهرست شدهاند.

گزارش SecurityScorecard سایر شاخصهای دیگری را فهرست میکند که کاربران میتوانند برای شناسایی علائم دیگر نفوذ بررسی کنند.

افرادی که از روترهای منقضیشده و سایر دستگاههای اینترنت اشیا استفاده میکنند، باید بهطور جدی در فکر جایگزینی آنها با دستگاههایی باشند که بهروزرسانیهای امنیتی منظم دریافت میکنند. غیرفعالسازی AICloud، قابلیتهای مدیر راهدور، SSH، UPnP، فوروارد پورت و سایر سرویسهای غیرضروری نیز یک پیشگیری مناسب است، حتی برای کاربران دیگر مدلهای روتر.

دیدگاهتان را بنویسید