تا به حال، هکرها در حال سکوت هستند و بهنظر میرسد این دوره برای استفادههای بعدی است.

اعتبار: اولی کورتیس/مجله MacFormat/Future از طریق Getty Images

هزاران روتر اسوس هک شدهاند و تحت کنترل یک گروه مشکوک دولتی چینی قرار دارند؛ این گروه هنوز نیتهای خود را برای این نفوذ گسترده فاش نکرده است، پژوهشگران گفتند.

این حملات هکری یا عمدتاً یا کاملاً به هفت مدل از روترهای اسوس هدف میگذارند که همه آنها دیگر توسط سازنده پشتیبانی نمیشوند؛ بهعبارت دیگر دیگر بهروزرسانیهای امنیتی دریافت نمیکنند، پژوهشگران SecurityScorecard اعلام کردند. تا بهحال، مشخص نیست پس از بهدستگیری دستگاهها، مهاجمان چه میکنند. SecurityScorecard این عملیات را با نام WrtHug نامگذاری کرده است.

پنهان ماندن از رادار

SecurityScorecard اظهار کرد که معتقد است دستگاههای بهدستآمده همانند دستگاههای یافتشده در شبکههای ORB (جعبه رله عملیاتی) بهکار گرفته میشوند، که هکرها عمدتاً برای انجام جاسوسی و مخفی کردن هویت خود از آن استفاده میکنند.

«دسترسی به این سطح میتواند به عامل تهدید اجازه دهد تا هر روتر بهدستآمدهای را بهدلخواه خود بهکار گیرد»، SecurityScorecard گفت. «تجربه ما با شبکههای ORB نشان میدهد که دستگاههای بهدستآمده معمولاً برای عملیات مخفی و جاسوسی به کار میروند، نه برای حملات DDoS و سایر انواع فعالیتهای مخرب آشکار که معمولاً از باتنتها مشاهده میشود.»

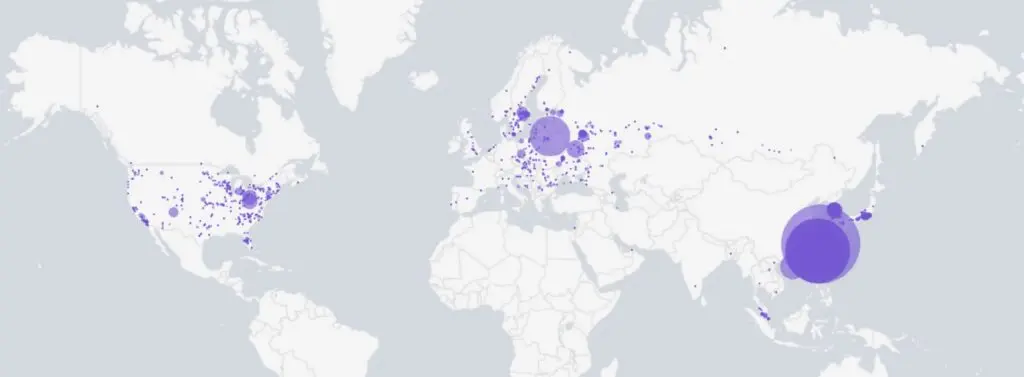

روترهای بهدستآمده عمدتاً در تایوان متمرکز هستند؛ خوشههای کوچکتری در کره جنوبی، ژاپن، هنگکنگ، روسیه، اروپای مرکزی و ایالات متحده مشاهده میشود.

دولت چین سالهاست که در ساخت شبکههای عظیم ORB گرفتار شده است. در سال 2021، دولت فرانسه بهسازمانها و شرکتهای ملی هشدار داد که APT31 — یکی از فعالترین گروههای تهدید چین — پشت یک کمپین حمله عظیم قرار داشته که از روترهای هکشده برای پیشآگاهی استفاده میکرد. سال گذشته، حداقل سه کمپین مشابه که توسط چین اجرا شده بودند، روشن شد.

هکرهای دولتی روسیه نیز مشابه این کار را انجام دادهاند، هرچند کمتر. در سال 2018، عاملان کرملین بیش از 500 000 روتر کوچک اداری و خانگی را با یک بدافزار پیشرفته به نام VPNFilter آلوده کردند. یک گروه دولتی روسی نیز بهصورت مستقل در عملیاتی که در یکی از هکهای روتر 2024 بالا آورده شده بود، مشارکت داشت.

روترهای مصرفی مکان مناسب و مخفی برای هکرها هستند. این دستگاههای ارزانقیمت اغلب نسخههای لینوکسی را اجرا میکنند که بهنوبه خود میتوانند بدافزاری را میزبانی کنند که در پسزمینه کار میکند. سپس هکرها به این روترها وارد میشوند تا فعالیتهای مخرب را انجام دهند. بهجای اینکه این ارتباطات از زیرساختها و آیپیهای شناختهشده بهعنوان مخرب ناشی شوند، این اتصالها از دستگاههای بیخطر ظاهر میشوند که از آدرسهایی با اعتبار قابل اعتماد میآیند؛ برای اینکار اجازه عبور از دفاعهای امنیتی را مییابند.

در فرآیند نفوذ WrtHug، دستگاهها یک کادر گفتوگو بر روی دستگاههای متصل باز میکنند که کاربران را برای نصب یک گواهینامه TLS خودامضا راهنمایی میکند. روترهای اسوس، همانند بسیاری از سایر سازندگان، بهطور پیشفرض کاربر را ملزم میکنند تا چنین گواهینامههایی را بپذیرند تا ارتباطات بین کاربر و دستگاه هنگام استفاده از رابط مدیریتی وب رمزگذاری شود. از آنجا که کاربران عادت دارند این درخواستها را تأیید کنند، بهندرت به مشکلی شک میکنند. گواهینامههای خودامضا با مشخصات TLS همخوانی ندارند چرا که کاربران آنها را نمیتوان بررسی کرد و پس از شناسایی بهعنوان مخرب راهی برای لغو گواهینامهها وجود ندارد.

کمپین WrtHug از قابلیتهای ارائهشده توسط AICloud، سرویس اختصاصی اسوس که به کاربران امکان میدهد از طریق اینترنت به فایلهای ذخیرهشده بر روی دستگاههای محلی دسترسی پیدا کنند، استفاده میکند.

تا کنون، پژوهشگران SecurityScorecard هیچ رفتار پساکسپلویت از روترهای آلودهای مشاهده نکردهاند. مارتی کریم، مهندس جمعآوری سیگنالها در SecurityScorecard، در یک مصاحبه گفت:

ما هنوز هیچ باریگذاری مخرب توسط عامل تهدید که این دستگاهها را به خطر بیندازد، مشاهده نکردهایم؛ هرچند دسترسی ما برای مشاهده این مسئله محدود است، زیرا نیاز به بهدست آوردن یک دستگاه بهدستآمده و مطالعه مستقیم آن دارد. مواردی گزارش شده است که باینریهای موقت برای اعمال تغییرات در سطح کرنل رها شدهاند و سپس پس از ریستارت خودشان را پاک میکردند، بهطوریکه تنها پیکربندیهای لازم تغییر یافته باقی میماند. همچنین ممکن است عامل هیچ باریگذاری نداشته باشد و فقط از آسیبپذیریها برای ایجاد تغییرات مستقیم در سیستمعامل استفاده کرده باشد (اینگونه تغییرات با آسیبپذیریهایی که در این کمپین مشاهده کردهایم، امکانپذیر هستند). بهطور کلی، هنوز زود است تا زنجیره دقیق عفونت که منجر به نتایج نهایی میشود یا نتایج پس از بهرهبرداری را تعیین کنیم؛ آنچه ما مشاهده کردیم دسترسی سطح بالا است که امکان تعویض گواهینامه و سایر امتیازات مدیریتی را فراهم میکند. اگر اجازه بدهید نکتهای دیگر بگویم، دستیابی به دسترسی مدیریتی دستگاه در همان سطح مالک آن «یک امر بسیار مهم» است و نباید با سادگی گرفته شود، زیرا همین هدف اکثر عاملان تهدید در اکثر کمپینهای نفوذ هستند.

آیا من آلوده هستم؟

مدلهای روتر اسوس که SecurityScorecard میداند هدف هستند عبارتند از:

- روتر بیسیم اسوس 4G‑AC55U

- روتر بیسیم اسوس 4G‑AC860U

- روتر بیسیم اسوس DSL‑AC68U

- روتر بیسیم اسوس GT‑AC5300

- روتر بیسیم اسوس GT‑AX11000

- روتر بیسیم اسوس RT‑AC1200HP

- روتر بیسیم اسوس RT‑AC1300GPLUS

- روتر بیسیم اسوس RT‑AC1300UHP

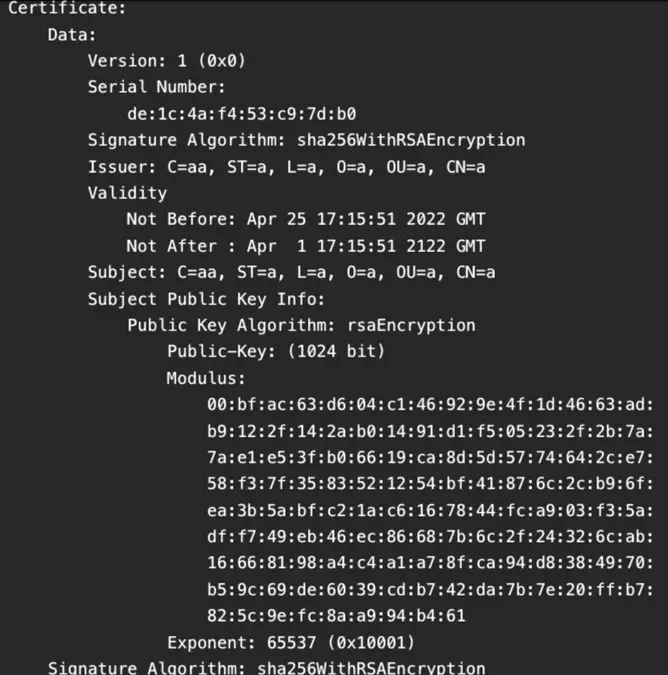

سادهترین روش برای تشخیص اینکه آیا روتر بهدستآمده است یا نه، بررسی گواهینامه خودامضا است؛ میتوانید با پیروی از دستورالعملهای موجود در اینجا این کار را انجام دهید. گواهینامهای که مهاجمان به کار میبرند، دارای تاریخ انقضای 2122 است؛ بازه زمانی طولانی که گواهینامههای معتبر هرگز ندارند. هم صادرکننده و هم صاحب گواهینامه در فهرست، CN=a,OU=a,O=a,L=a,ST=a,C=aa را نشان میدهند.

گزارش SecurityScorecard شاخصهای دیگری را نیز فهرست میکند که کاربر میتواند برای شناسایی نشانههای دیگر نفوذ بررسی کند.

افرادی که از روترهای منقضیشده و سایر دستگاههای اینترنت اشیا استفاده میکنند، باید بهطور جدی تعویض آنها را با دستگاههایی که بهروزرسانیهای امنیتی منظم دریافت میکنند، در نظر بگیرند. غیرفعالسازی AICloud، قابلیتهای مدیر راهدور، SSH، UPnP، فوروارد پورت و سایر سرویسهای غیرضروری نیز یک پیشگیری مناسب است، حتی برای کاربران سایر مدلهای روتر.

دیدگاهتان را بنویسید